インターネット側に接続しているDialer1インタフェースに対し、

tcp/443番に対しては2.0.0.2へ転送し、(1行目)

tcp/80番に対しては2.0.0.3へ転送する。(2行目)

ip nat inside source static tcp 2.0.0.2 443 interface Dialer1 443 ip nat inside source static tcp 2.0.0.3 80 interface Dialer1 80

2.0.0.2および2.0.0.3へのルーティングがきちんとできていることが前提。

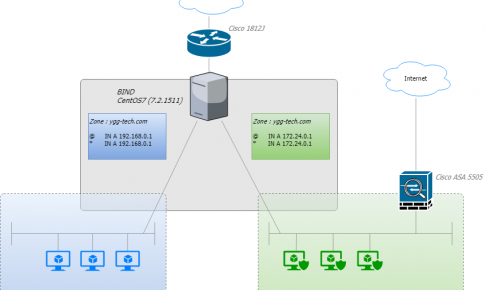

グローバルIPを1つ保持していて、SSL-VPNによるリモートアクセス通信はASA5505が稼働する2.0.0.2へ転送し、公開Webサーバへの通信はApacheが稼働する2.0.0.3へ転送する。

ASAへのSSL-VPN通信(こちらの環境ではCisco AnyConnect)を行う場合、通信として非セキュアなhttp通信も可能であると、ASAが公共Wifiエリア内の通信と誤認識してしまい、VPNとしてのセッションが張れません。

モバイルデバイスでは問題が出ていませんが、PCの場合はアプリケーション(AnyConnect Secure Mobility Client)の設定でキャプティブポータル検知機能(Captive Portal Detection)を無効化する必要がありますが、アプリのバージョンがv4.4以上である必要があります。